Ett WLAN är öppet för alla inom räckhåll för en accesspunkt (AP) med rätt inloggningsuppgifter. Med ett trådlöst nätverkskort (NIC) och kunskap om hacking-tekniker behöver en angripare inte fysiskt komma in på arbetsplatsen för att få tillgång till ett WLAN.

Attacken kan utföras av utomstående, missnöjda anställda och även oavsiktligt av anställda. Trådlösa nätverk är särskilt sårbara för flera hot, inklusive:

- Avlyssning av data: Trådlös data bör krypteras för att förhindra att den läses av avlyssnare.

- Trådlösa inkräktare: Obehöriga användare som försöker få tillgång till nätverksresurser kan avskräckas genom effektiva autentiseringstekniker.

- Denial of Service (DoS) Attacker: Tillgång till WLAN-tjänster kan komprometteras antingen av misstag eller med avsikt. Olika lösningar finns beroende på källan till DoS-attacken.

- Rogue APs: Obehöriga AP som installerats av en välmenande användare eller för illvilliga syften kan upptäckas med hjälp av hanteringsprogramvara.

DoS Attacker

Trådlösa DoS-attacker kan bero på:

- Felaktigt konfigurerade enheter: Konfigurationsfel kan stänga av WLAN. Till exempel kan en administratör av misstag ändra en konfiguration och stänga av nätverket, eller en inkräktare med administratörsbehörigheter kan avsiktligt stänga av ett WLAN.

- En illvillig användare som avsiktligt stör den trådlösa kommunikationen: Deras mål är att stänga av det trådlösa nätverket helt eller till den grad att ingen legitim enhet kan komma åt mediet.

- Oavsiktlig störning: WLAN är mottagliga för störningar från andra trådlösa enheter, inklusive mikrovågsugnar, trådlösa telefoner, babymonitorer med mera, som visas i figuren. 2,4 GHz-bandet är mer utsatt för störningar än 5 GHz-bandet.

För att minimera risken för en DoS-attack på grund av felaktigt konfigurerade enheter och illvilliga attacker, härda alla enheter, håll lösenord säkra, skapa säkerhetskopior och se till att alla konfigurationsändringar införs utanför arbetstid.

Övervaka WLAN för eventuella problem med oavsiktliga störningar och åtgärda dem när de uppstår. Eftersom 2,4 GHz-bandet används av andra typer av enheter, bör 5 GHz användas i områden som är utsatta för störningar.

Rogue Access Points

En rogue AP är en AP eller trådlös router som har anslutits till ett företagsnätverk utan explicit tillstånd och i strid med företagets policy. Vem som helst med tillgång till lokalerna kan installera (med eller utan illvilja) en billig trådlös router som potentiellt kan ge tillgång till en säker nätverksresurs.

När den är ansluten kan den rogue AP användas av en angripare för att fånga MAC-adresser, fånga datapaket, få tillgång till nätverksresurser eller starta en man-in-the-middle-attack.

En personlig nätverkshotspot kan också användas som en rogue AP. Till exempel kan en användare med säker nätverksåtkomst aktivera sin auktoriserade Windows-värd för att bli en Wi-Fi AP. Detta kringgår säkerhetsåtgärderna och andra obehöriga enheter kan nu komma åt nätverksresurser som en delad enhet.

För att förhindra installationen av rogue AP

måste organisationer konfigurera WLC med rogue AP-policyer, som visas i figuren, och använda övervakningsprogramvara för att aktivt övervaka radiospektrumet efter obehöriga AP.

Man-in-the-Middle Attack

Vid en man-in-the-middle (MITM) attack är hackaren placerad mellan två legitima enheter för att läsa eller modifiera data som passerar mellan de två parterna. Det finns många sätt att skapa en MITM-attack.

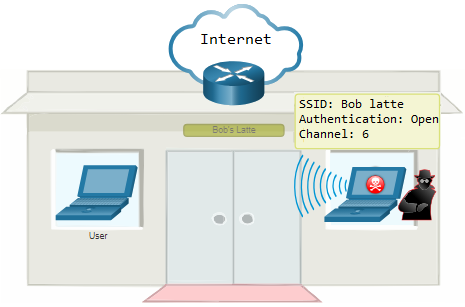

En populär trådlös MITM-attack kallas ”evil twin AP”-attacken, där en angripare introducerar en rogue AP och konfigurerar den med samma SSID som en legitim AP, som visas i figuren. Platser som erbjuder gratis Wi-Fi, såsom flygplatser, kaféer och restauranger, är särskilt populära för denna typ av attack på grund av den öppna autentiseringen.

Trådlösa klienter som försöker ansluta till ett WLAN skulle se två AP med samma SSID som erbjuder trådlös åtkomst. De som är nära den rogue AP hittar den starkare signalen och ansluter troligen till den. Användartrafiken skickas nu till den rogue AP, som i sin tur fångar data och vidarebefordrar den till den legitima AP, som visas i figuren. Returtrafik från den legitima AP skickas till den rogue AP, fångas och vidarebefordras sedan till den intet ont anande användaren. Angriparen kan stjäla användarens lösenord, personlig information, få tillgång till deras enhet och kompromettera systemet.

Att slå tillbaka en attack som en MITM-attack beror på WLAN-infrastrukturens sofistikerade natur och vaksamheten i att övervaka aktivitet på nätverket. Processen börjar med att identifiera legitima enheter på WLAN. För att göra detta måste användarna autentiseras. När alla legitima enheter är kända kan nätverket övervakas för onormala enheter eller trafik.