VLAN konfigurationer | Trunk konfigurering

Inom nätverksteknik avser en VLAN-trunk en speciell typ av nätverksanslutning mellan två nätverksenheter, vanligtvis switchar. En VLAN-trunk, ofta kallad enbart ”trunk”, är en länk som kan bära data från flera VLAN samtidigt över en enda fysisk anslutning. Detta gör det möjligt att effektivt hantera och överföra VLAN-trafik utan att kräva separata fysiska anslutningar för varje VLAN.

När två switchar är anslutna via en trunk kan de både skicka och ta emot data från flera olika VLAN över samma länk. På så sätt kan nätverksenheter som tillhör olika VLAN kommunicera med varandra, även om de är anslutna till olika switchar. VLAN-trunks är särskilt användbara i stora nätverksmiljöer där det är nödvändigt att skicka trafik från flera VLAN mellan switchar, vilket bidrar till att minska antalet kablar och förenkla nätverksdesignen.

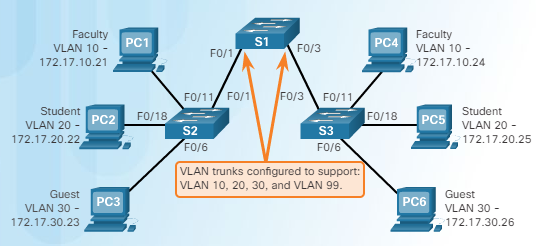

I den ovanstående bilden är länkarna mellan switcharna S1 och S2, samt S1 och S3, konfigurerade för att tillåta trafik från VLAN 10, 20, 30 och 99 att passera genom nätverket. Exempelvis tillhör PC1 och PC4 VLAN 10, medan PC2 och PC5 är medlemmar i VLAN 20, och PC3 och PC6 tillhör VLAN 30.

Switch S1 tar emot ramar från PC1, PC2 och PC3 och vidarebefordrar dem till port F0/11, som är konfigurerad som en trunkport. Eftersom switch S1 ansluter till både S2 och S3, är trunkportar också konfigurerade på interfacen F0/1 och F0/3, vilket möjliggör överföring av trafik från flera VLAN mellan switcharna. Trunkportarna säkerställer att all VLAN-trafik kan nå rätt destination, oavsett vilken switch de anslutna enheterna finns på.

802.1Q protokoll

En trunkanslutning kan konfigureras med antingen 802.1Q-protokollet eller Ciscos Inter-Switch Link (ISL). 802.1Q, ofta kallat dot1q, är en öppen standard som stöds av de flesta nätverksleverantörer och är idag det mest använda trunk-protokollet.

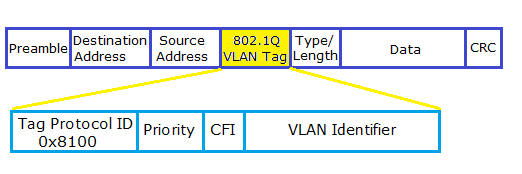

Nedan finns en illustration av en Ethernet-ram där 802.1Q-protokollet:

- TPID (Tag Protocol ID)- Identifierar ramar som är kodade med IEEE 802.1Q och har ett värde på 0x8100

- Priority – Anger ramens prioritet som ett numeriskt värde mellan 0 och 7. Ett värde på 0 indikerar ”best effort” (otillförlitlig leverans), medan 1 anger lägsta prioritet och 7 högsta.

- CFI – eller Canonical Format Identifier kan användas tillsammans med Priority för att markera ramar som kan tas bort vid trafiköverbelastning.

- VLAN ID – Identifierar vilket VLAN ramen tillhör och gör det möjligt att skicka datatrafik från flera VLAN över samma trunkanslutning.

Nativ VLAN och 802.1Q-taggar

Enligt IEEE 802.1Q-standarden tilldelas varje trunklänk ett standardnativt VLAN, som vanligtvis är VLAN 1. När en omärkt ram anländer till en trunklänk mellan två switchar behandlas den som en del av det nativa VLAN:et. Detta gör att ramar från det nativa VLAN:et kan överföras utan att märkas med en 802.1Q-tag, vilket kan vara användbart för kompatibilitet med äldre nätverksenheter som inte stöder VLAN-taggar.

Taggade ramar på det nativa VLAN-et

Vissa nätverksenheter, som IP-telefoner eller icke-Cisco-switchar, kan skicka trafik på det nativa VLAN:et med VLAN-taggar, trots att det nativa VLAN:et är utformat för att hantera otaggade ramar som standard. Denna taggning är vanligtvis inte nödvändig för kontrolltrafik och kan orsaka problem i nätverkets hantering av ramar.

När en trunkport som följer 802.1Q-standarden tar emot en VLAN-taggad ram med ett VLAN-ID som matchar det nativa VLAN:et, tas VLAN-taggen bort automatiskt av trunkporten. Detta innebär att ramen behandlas som om den vore otaggad, vilket kan leda till missförstånd eller fel i nätverkstrafiken, särskilt om andra nätverksenheter förväntar sig att trafiken ska vara taggad.

För att undvika dessa problem bör nätverksenheter konfigureras så att de inte skickar taggade ramar på det nativa VLAN:et. Detta säkerställer att det nativa VLAN:et används på rätt sätt och minimerar risken för konflikter eller felaktig hantering av trafik, vilket i sin tur förbättrar nätverkets stabilitet och prestanda.

Otaggade ramar på det nativa VLAN-et

När en trunkport på en Cisco-switch tar emot omärkta ramar, vilket är ovanligt i ett väl designat nätverk, dirigeras dessa till det nativa VLAN:et. Om det inte finns några nätverksenheter anslutna till det nativa VLAN:et eller andra trunkportar, kommer ramarna normalt att förkastas. Om en 802.1Q-trunkport inte har konfigurerats med ett annat nativt VLAN, används VLAN 1 som standard, och ramarna vidarebefordras i enlighet med det.

I det visade exemplet är PC1 ansluten till en hubb, som i sin tur är kopplad till en 802.1Q-trunklänk, vilket illustrerar hur otaggad trafik kan behandlas i sådana situationer.

PC1 skickar datatrafik till hubben, som vidarebefordrar trafiken till de två anslutna switcharna. Eftersom trafiken är otaggad, kommer den att associeras med det nativa VLAN på respektive switch. I detta fall skickas den otaggade trafiken till den fristående switchen, som är konfigurerad för VLAN 1, samt till en av de tre switcharna som också kör VLAN 1.

Denna situation kan orsaka problem i nätverket, särskilt om det finns överlappande VLAN-konfigurationer och otaggad trafik hanteras på flera ställen. Detta understryker vikten av att säkerställa att det nativa VLAN är korrekt konfigurerat på alla trunkportar och att onödig användning av otaggad trafik undviks, för att minimera risken för konflikter och säkerhetsproblem.

Voice VLAN Tagging

Ett separat VLAN för röst är nödvändigt för att stödja VoIP (Voice over IP). Detta möjliggör tillämpning av tjänstekvalitet (QoS) och säkerhetspolicyer specifikt för rösttrafik, vilket förbättrar prestanda och säkerhet.

En Cisco IP-telefon ansluts direkt till en switchport och har dessutom möjlighet att erbjuda nätverksanslutning för en IP-nätverksenhet, såsom en dator. Switchens åtkomstport som ansluter till Cisco IP-telefonen kan konfigureras för att hantera två separata VLAN: ett dedikerat för rösttrafik och ett annat för data.

Länken mellan switchen och IP-telefonen simulerar en trunklänk, vilket gör det möjligt att transportera både röst- och datatrafik samtidigt.

Cisco IP-telefonen innehåller en integrerad switch med tre portar som erbjuder dedikerade anslutningar till olika enheter:

- Port 1: Ansluter till switchen eller en annan VoIP-enhet.

- Port 2: Ett internt interface som hanterar IP-telefonens rösttrafik.

- Port 3 (åtkomstport): Ansluter till en dator eller annan nätverksenhet.

Switchens åtkomstport skickar CDP-paket (Cisco Discovery Protocol) som instruerar den anslutna IP-telefonen hur rösttrafik ska hanteras. Trafiken kan märkas och prioriteras enligt följande:

- Voice-VLAN-trafik: Märks med ett lämpligt prioriteringsvärde för Lager 2 Class of Service (CoS) för att säkerställa prioritet i nätverket.

- Åtkomst-VLAN-trafik: Kan också märkas med ett Lager 2 CoS-prioriteringsvärde om det behövs.

- Åtkomst-VLAN utan taggning: Denna trafik skickas utan någon märkning eller CoS-prioritering.

I det illustrerade exemplet är datorn PC5 ansluten till en Cisco IP-telefon, som i sin tur är kopplad till switchen S3. Rösttrafik använder VLAN 150, medan datorn tillhör VLAN 20, som är avsett för datatrafik från studenter. Denna separering mellan röst- och datatrafik förbättrar både nätverkets prestanda och säkerhet, samtidigt som QoS-policyer kan tillämpas för att garantera högkvalitativ samtalstrafik.

Nedan visas resultatet av kommandot ”show interface fa0/18”. Markeringarna i exempelutgången visar att interfacet F0/18 är konfigurerat med två VLAN: ett för data (VLAN 20) och ett för röst (VLAN 150).