Sårbarhet i L2 LAN och VLAN attacker

I detta avsnitt fortsätter vi att utforska switchar, och mer specifikt deras sårbarheter kopplade till MAC-adresstabeller.

För att kunna vidarebefordra data effektivt, skapar en Lager 2 switch en MAC-adresstabell som bygger på de source-MAC-adresser som identifieras i de ramar som tas emot. Denna tabell, som illustreras i figuren, sparas i switchens minne och är avgörande för snabb och korrekt vidarebefordran av nätverkstrafik.

Alla MAC-adresstabeller har en begränsad storlek, så en switch kan få slut på utrymme för att lagra MAC-adresser. En attack som överbelastar MAC-adresstabellen utnyttjar detta genom att fylla den med falska MAC-adresser tills den är full.

När detta händer behandlar switchen all inkommande trafik som en okänd unicast och skickar den till alla portar i samma VLAN. Detta gör att en angripare kan fånga upp alla ramar som skickas mellan enheter i det lokala LAN eller VLAN

Observera: Trafiken översvämmas endast inom det lokala LAN eller VLAN. Hotaktören kan endast fånga trafik inom det lokala LAN eller VLAN som hotaktören är ansluten till.

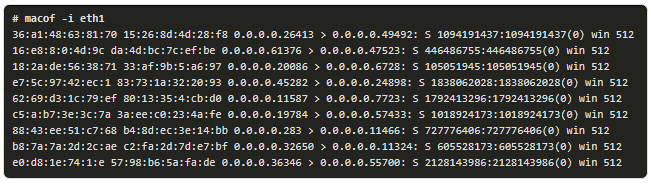

Figuren visar hur en hotaktör enkelt kan använda nätverksattackverktyget macof för att överbelasta en MAC-adresstabell.

- Hotaktören är ansluten till VLAN 10 och använder verktyget macof för att snabbt generera många slumpmässiga source-MAC och IP-adresser.

- På kort tid fylls switchens MAC-adresstabell.

- När MAC-adresstabellen är full börjar switchen att sända (broadcast) alla ramar den tar emot. Så länge macof fortsätter att köra, förblir MAC-adresstabellen full och switchen fortsätter att översvämma alla inkommande ramar till varje port som är associerad med VLAN 10.

- Hotaktören använder sedan paketsniffarprogramvara för att fånga ramar från alla enheter som är anslutna till VLAN 10.

Om hotaktören stoppar macof eller upptäcks och stoppas, kommer switchen så småningom att åldra ut de äldre MAC-adresserna från tabellen och börjar fungera som en switch igen.

Motverka Attack mot MAC-adresstabellen

Det som gör verktyg som macof så farliga är att en hotaktör mycket snabbt kan skapa en överflödesattack mot MAC-adresstabellen. Till exempel kan en Catalyst 6500-switch lagra 132 000 MAC-adresser i sin MAC-adresstabell. Ett verktyg som macof kan översvämma en switch med upp till 8 000 falska ramar per sekund, vilket skapar en överflödesattack på MAC-adresstabellen på bara några sekunder. Exemplet visar en provutskrift av macof-kommandot på en Linux-dator.

För att förhindra MAC address table overflow attacks behöver nätverksadministratörer använda Port Security. Det begränsar antalet tillåtna source-MAC-adresser på varje port. Port Security förklaras närmare i ett annat avsnitt.