Säkerhet i LAN | Sårbarhet i L2

I föregående avsnitt lärde du dig att en NAC-enhet tillhandahåller AAA-tjänster. I detta avsnitt kommer du att lära dig mer om AAA och olika sätt att kontrollera åtkomst.

Det finns många typer av autentiseringsmetoder för nätverksenheter, och varje metod erbjuder olika säkerhetsnivåer. Den enklaste metoden för fjärråtkomstautentisering är baserad på den lokala databasen som underlättar konfigurering av en kombination av inloggning och lösenord på konsol-, vty-linjer och aux-portar, som visas i exemplet med vty-linjerna nedan. Denna metod är enklast att implementera men också den svagaste och minst säkra. Metoden ger ingen ansvarskontroll och lösenordet skickas i klartext. Vem som helst med lösenordet kan få tillgång till enheten.

R1(config)# line vty 0 4 R1(config-line)# password ci5c0 R1(config-line)# login

SSH är en säkrare form av fjärråtkomst:

- Det kräver ett användarnamn och ett lösenord, båda krypteras under överföringen.

- Användarnamnet och lösenordet kan autentiseras med den lokala databasmetoden.

- Det ger större ansvarsskyldighet eftersom användarnamnet registreras när en användare loggar in.

Följande exempel illustrerar SSH och lokala databasmetoder för fjärråtkomst.

R1(config)# ip domain-name example.com R1(config)# crypto key generate rsa general-keys modulus 2048 R1(config)# username Admin secret Str0ng3rPa55w0rd R1(config)# ip ssh version 2 R1(config)# line vty 0 4 R1(config-line)# transport input ssh R1(config-line)# login local

Metoden med lokal databas har vissa begränsningar:

- Användarkonton måste konfigureras lokalt på varje enhet. I en stor företagsmiljö med flera routrar och switchar att hantera kan det ta tid att implementera och ändra lokala databaser på varje enhet.

- Konfigurationen av den lokala databasen erbjuder ingen återfallsautentiseringsmetod. Till exempel, vad händer om administratören glömmer användarnamnet och lösenordet för enheten? Utan en backupmetod för autentisering blir återställning av lösenord det enda alternativet.

En mer effektiv metod är att låta alla enheter hänvisa till en centraliserad databas med användarnamn och lösenord som hanteras av en central server, en server som tillhandahåller AAA-tjänster.

AAA-komponenter

AAA står för Authentication, Authorization, and Accounting. AAA-konceptet liknar användningen av ett kreditkort, som visas i figuren. Kreditkortet identifierar vem som kan använda det, hur mycket användaren kan spendera och håller reda på vilka varor eller tjänster användaren köpt.

AAA tillhandahåller det primära ramverket för att upprätta åtkomstkontroll på en nätverksenhet. AAA är ett sätt att kontrollera vem som är tillåten att få tillgång till ett nätverk (authentication), vad de kan göra medan de är där (authorization) och att granska vilka åtgärder de utfört under tillgången till nätverket (accounting).

Autentisering (Authentication)

Lokal och serverbaserad är två vanliga metoder för att implementera AAA autentisering. Denna process bekräftar identiteten hos en användare som försöker få åtkomst till nätverket. Genom att kräva att användare loggar in med ett användarnamn och lösenord, eller någon annan form av autentiseringsdata, säkerställer systemet att endast auktoriserade användare kan få åtkomst.

Lokal AAA autentisering

Lokal AAA lagrar användarnamn och lösenord lokalt i en nätverksenhet, till exempel en Cisco-router. Användarna autentiserar mot den lokala databasen, som visas i figuren. Lokal AAA är idealisk för små nätverk.

- Klienten etablerar en anslutning till routern.

- AAA-routern ber användaren om ett användarnamn och lösenord.

- Routern autentiserar användarnamnet och lösenordet med den lokala databasen, och användaren får tillgång till nätverket baserat på informationen i den lokala databasen.

Serverbaserad AAA autentisering

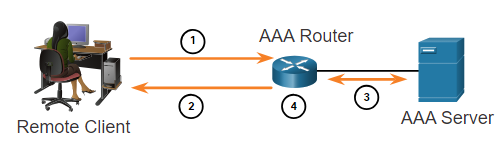

Med serverbaserad metod, ansluter routern till en central AAA-server, som visas i figuren. AAA-servern innehåller användarnamn och lösenord för alla användare. Routern använder antingen Remote Authentication Dial-In User Service (RADIUS) eller Terminal Access Controller Access Control System (TACACS+) protokoll för att kommunicera med AAA-servern. När det finns flera routrar och switchar är serverbaserad AAA mer lämplig.

- Klienten etablerar en anslutning till routern.

- AAA-routern ber användaren om ett användarnamn och lösenord.

- Routern autentiserar användarnamnet och lösenordet med en AAA-server.

- Användaren får tillgång till nätverket baserat på information i den fjärrstyrda AAA-servern.

Auktorisering (Authorization)

Efter att en användare har autentiserats avgör auktorisering vilka resurser användaren har tillåtelse att använda och vilka åtgärder de får utföra. Detta kan inkludera åtkomst till filer, databaser, andra interna system, eller möjligheten att utföra specifika uppgifter som att ändra inställningar eller konfigurationer.

AAA auktorisering är automatisk och kräver inte att användarna utför ytterligare steg efter autentisering. Auktorisering styr vad användare kan och inte kan göra på nätverket efter att de har autentiserats.

Auktorisering använder en uppsättning attribut som beskriver användarens tillgång till nätverket. Dessa attribut används av AAA-servern för att bestämma privilegier och restriktioner för användaren, som visas i figuren.

- När en användare har autentiserats, etableras en session mellan routern och AAA-servern.

- Routern begär auktorisering från AAA-servern för den tjänst klienten begärt.

- AAA-servern returnerar ett PASS/FAIL-svar för auktorisering.

Redovisning (Accounting)

AAA redovisning (accouting) samlar in och rapporterar användardata. Denna data kan användas för syften som revision eller fakturering. Insamlad data kan inkludera start- och stopptider för anslutningar, utförda kommandon, antal paket och antal bytes.

Ett primärt användningsområde för redovisning är att kombinera den med AAA-autentisering. AAA-servern för en detaljerad logg över exakt vad den autentiserade användaren gör på enheten, som visas i figuren. Detta inkluderar alla EXEC- och konfigurationskommandon som användaren utför. Loggen innehåller många datafält, inklusive användarnamn, datum och tid samt det faktiska kommandot som användaren matade in. Denna information är användbar vid felsökning av enheter. Den ger också bevis när individer utför skadliga handlingar.

- När en användare har autentiserats genererar AAA-redovisnings processen ett start-meddelande för att påbörja redovisnings processen.

- När användaren avslutar, registreras ett stopp-meddelande och redovisnings processen avslutas.

802.1X

IEEE 802.1X-standarden är ett portbaserat åtkomstkontroll- och autentiserings protokoll. Detta protokoll förhindrar obehöriga arbetsstationer från att ansluta till ett LAN via offentligt tillgängliga switchportar. Autentiserings-servern autentiserar varje arbetsstation som är ansluten till en switchport innan några tjänster som erbjuds av switchen eller LAN görs tillgängliga.

Med 802.1X-portbaserad autentisering har enheterna i nätverket specifika roller, som visas i figuren.

- Klient (Supplicant) – Detta är en enhet som kör 802.1X-kompatibel klientprogramvara, vilken finns tillgänglig för både trådbundna och trådlösa enheter.

- Switch (Authenticator) – Switchen fungerar som en mellanhand mellan klienten och autentiseringsservern. Den begär identifieringsinformation från klienten, verifierar den informationen med autentiseringsservern och vidarebefordrar ett svar till klienten. En annan enhet som kan agera som autentiserare är en trådlös åtkomstpunkt.

- Autentiserings-server (Authentication) – Servern validerar klientens identitet och meddelar switchen eller den trådlösa åtkomstpunkten om klienten är auktoriserad eller inte att få tillgång till LAN och switch-tjänster.