I dagens digitala era har säkerhet blivit en grundläggande aspekt av nätverksadministration, även för hemnätverk. En av de mest effektiva verktygen för att lära sig och testa nätverkskonfigurationer är Cisco Packet Tracer. Denna simuleringsprogramvara tillåter användare att skapa och hantera virtuella nätverk, vilket är särskilt användbart för att förstå och implementera säkerhetsinställningar på hemmaroutrar.

Hemmaroutrar, som ofta används för att tillhandahålla trådlös internetåtkomst i bostäder och små kontor, kommer med en mängd säkerhetsfunktioner som kan konfigureras för att skydda nätverket från obehörig åtkomst och andra säkerhetshot.

SSID och MAC-adressfiltrering

Trådlösa signaler kan färdas genom fasta material, såsom tak, golv och väggar, både inomhus och utomhus. Utan strikta säkerhetsåtgärder kan installation av ett WLAN likställas med att sätta upp Ethernet-portar överallt, även utanför byggnaden.

För att skydda mot trådlösa inkräktare och för att säkra data, användes två tidiga säkerhetsfunktioner som fortfarande finns tillgängliga på de flesta routrar och AP:er: SSID-döljning och MAC-adressfiltrering.

SSID Cloaking

AP och vissa trådlösa routrar tillåter att SSID-beacon-ramen inaktiveras, som visas i figuren. Trådlösa klienter måste manuellt konfigurera SSID för att ansluta till nätverket.

MAC-adressfiltrering

En administratör kan manuellt tillåta eller neka klienter trådlös åtkomst baserat på deras fysiska MAC-hårdvaruadress. I figuren är routern konfigurerad för att tillåta två MAC-adresser. Enheter med andra MAC-adresser kommer inte att kunna ansluta till 2,4 GHz WLAN.

Ursprungsautentiseringsmetoder för 802.11

Även om dessa två funktioner skulle avskräcka de flesta användare, är verkligheten att varken SSID-cloacking eller MAC-adressfiltrering skulle avskräcka en skicklig inkräktare. SSID upptäcks lätt även om AP

inte sänder dem och MAC-adresser kan förfalskas. Det bästa sättet att säkra ett trådlöst nätverk är att använda autentiserings- och krypteringssystem.

Två typer av autentisering introducerades med den ursprungliga 802.11-standarden:

- Öppen systemautentisering: Alla trådlösa klienter ska enkelt kunna ansluta och bör endast användas i situationer där säkerhet inte är en fråga, såsom de som erbjuder gratis internetåtkomst som kaféer, hotell och i avlägsna områden. Den trådlösa klienten ansvarar för att tillhandahålla säkerhet, som att använda ett virtuellt privat nätverk (VPN) för att ansluta säkert. VPN tillhandahåller autentiserings- och krypteringstjänster. VPN ligger utanför detta ämnes räckvidd.

- Delad nyckelautentisering: (Shared key authentication): Tillhandahåller mekanismer, som WEP, WPA, WPA2 och WPA3, för att autentisera och kryptera data mellan en trådlös klient och AP. Lösenordet måste dock delas för att båda parter ska kunna ansluta.

Följande diagram sammanfattar dessa autentiseringsmetoder.

Delade nyckelautentiseringsmetoder

Det finns fyra tekniker för delad nyckelautentisering, som beskrivs i tabellen. Tills dess att WPA3-enheter blir allmänt tillgängliga bör trådlösa nätverk använda WPA2-standarden.

| Authentication Method | WLC MAC Functions |

|---|---|

| Wired Equivalent Privacy (WEP) | Den ursprungliga 802.11-specifikationen var utformad för att säkra data med hjälp av Rivest Cipher 4 (RC4) krypteringsmetod med en statisk nyckel. Nyckeln ändras dock aldrig vid utbyte av paket. Detta gör det enkelt att hacka. WEP rekommenderas inte längre och bör aldrig användas. |

| Wi-Fi Protected Access (WPA) | En Wi-Fi Alliance-standard som använder WEP, men säkrar data med den mycket starkare krypteringsalgoritmen Temporal Key Integrity Protocol (TKIP). TKIP ändrar nyckeln för varje paket, vilket gör det mycket svårare att hacka. |

| WPA2 | WPA2 är den nuvarande industristandarden för att säkra trådlösa nätverk. Den använder Advanced Encryption Standard (AES) för kryptering. AES anses för närvarande vara den starkaste krypteringsprotokollet. |

| WPA3 | Nästa generation av Wi-Fi-säkerhet. Alla WPA3-aktiverade enheter använder de senaste säkerhetsmetoderna, tillåter inte föråldrade äldre protokoll och kräver användning av Protected Management Frames (PMF). Dock är enheter med WPA3 ännu inte allmänt tillgängliga. |

.

Autentisering av hemmaanvändare

Hemmaroutrar har vanligtvis två val för autentisering: WPA och WPA2. WPA2 är den starkare av de två. Figuren visar alternativet att välja en av två WPA2-autentiseringsmetoder:

- Personal: Avsett för hem- eller små kontorsnätverk, användare autentiserar med en fördelad nyckel (Pre-Shared Key, PSK). Trådlösa klienter autentiserar med den trådlösa routern med hjälp av ett fördelat lösenord. Ingen speciell autentiseringsserver krävs.

- Enterprise: Avsett för företagsnätverk men kräver en Remote Authentication Dial-In User Service (RADIUS) autentiseringsserver. Även om det är mer komplicerat att ställa in, ger det ytterligare säkerhet. Enheten måste autentiseras av RADIUS-servern och sedan måste användarna autentisera med 802.1X-standarden, som använder Extensible Authentication Protocol (EAP) för autentisering.

I figuren konfigurerar administratören den trådlösa routern med WPA2 Personal-autentisering på 2,4 GHz-bandet.

Krypteringsmetoder

Kryptering används för att skydda data. Om en inkräktare har fångat upp krypterad data, skulle de inte kunna tyda den på rimlig tid.

WPA och WPA2-standarderna använder följande krypteringsprotokoll:

- Temporal Key Integrity Protocol (TKIP): TKIP är krypteringsmetoden som används av WPA. Den ger stöd för äldre WLAN-utrustning genom att åtgärda de ursprungliga bristerna i 802.11 WEP-krypteringsmetoden. Den använder WEP, men krypterar lagret 2 nyttolast med TKIP och genomför en meddelandeintegritetskontroll (MIC) i det krypterade paketet för att säkerställa att meddelandet inte har ändrats.

- Advanced Encryption Standard (AES): AES är krypteringsmetoden som används av WPA2. Det är den föredragna metoden eftersom det är en mycket starkare krypteringsmetod. Den använder Counter Cipher Mode med Block Chaining Message Authentication Code Protocol (CCMP) som tillåter destinationsvärdar att känna igen om de krypterade och okrypterade bitarna har ändrats.

I figuren konfigurerar administratören den trådlösa routern för att använda WPA2 med AES-kryptering på 2,4 GHz-bandet.

Autentisering i företaget (enterprise)

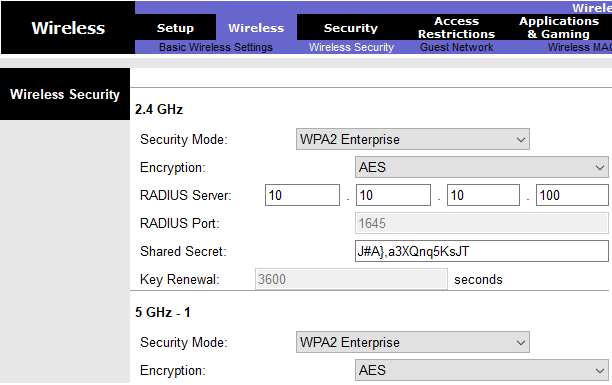

I nätverk med strängare säkerhetskrav krävs ytterligare autentisering eller inloggning för att ge trådlösa klienter sådan åtkomst. Valet av företagsläget kräver en Authentication, Authorization, and Accounting (AAA) RADIUS-server.

- RADIUS-serverns IP-adress: Detta är den åtkomliga adressen till RADIUS-servern.

- UDP-portnummer: Officiellt tilldelade UDP-portar 1812 för RADIUS-autentisering och 1813 för RADIUS-redovisning, men kan också fungera med UDP-portar 1645 och 1646, som visas i figuren.

- Delad nyckel: Används för att autentisera AP med RADIUS-servern.

I figuren konfigurerar administratören den trådlösa routern med WPA2 Enterprise-autentisering med AES-kryptering. RADIUS-serverns IPv4-adress är också konfigurerad med ett starkt lösenord som ska användas mellan den trådlösa routern och RADIUS-servern.

Den delade nyckeln är inte en parameter som måste konfigureras på en trådlös klient. Den krävs endast på AP för att autentisera med RADIUS-servern. Användarautentisering och -auktorisering hanteras av 802.1X-standarden, som tillhandahåller en centraliserad, serverbaserad autentisering av slutanvändare.

802.1X-inloggningsprocessen använder EAP för att kommunicera med AP och RADIUS-servern. EAP är ett ramverk för autentisering av nätverksåtkomst. Det kan tillhandahålla en säker autentiseringsmekanism och förhandla fram en säker privat nyckel som sedan kan användas för en trådlös krypteringssession med hjälp av TKIP eller AES-kryptering.

WPA3

Vid tidpunkten för detta skrivande var enheter som stöder WPA3-autentisering inte allmänt tillgängliga. WPA2 anses dock inte längre vara säker. WPA3, om det är tillgängligt, är den rekommenderade 802.11-autentiseringsmetoden. WPA3 inkluderar fyra funktioner:

- WPA3-Personal

- WPA3-Enterprise

- Öppna nätverk

- Internet of Things (IoT) Onboarding

WPA3-Personal

I WPA2-Personal kan hotaktörer lyssna på “handshake” mellan en trådlös klient och AP och använda en brute force-attack för att försöka gissa PSK. WPA3-Personal förhindrar denna attack genom att använda Simultaneous Authentication of Equals (SAE), en funktion specificerad i IEEE 802.11-2016. PSK exponeras aldrig, vilket gör det omöjligt för en hotaktör att gissa.

WPA3-Enterprise

WPA3-Enterprise använder fortfarande 802.1X/EAP-autentisering. Det kräver dock användning av en 192-bitars kryptografisk set och eliminerar blandningen av säkerhetsprotokoll för tidigare 802.11-standarder. WPA3-Enterprise följer Commercial National Security Algorithm (CNSA) Suite som vanligtvis används i högsäkerhets Wi-Fi nätverk.

Öppna nätverk

Öppna nätverk i WPA2 skickar användartrafik i klartext och utan autentisering. I WPA3 använder öppna eller publika Wi-Fi-nätverk fortfarande ingen autentisering. De använder dock Opportunistic Wireless Encryption (OWE) för att kryptera all trådlös trafik.

IoT Onboarding

Även om WPA2 inkluderade Wi-Fi Protected Setup (WPS) för att snabbt ansluta enheter utan att först konfigurera dem, är WPS sårbar för en mängd olika attacker och rekommenderas inte. Dessutom är IoT-enheter vanligtvis ”headless”, vilket innebär att de saknar en inbyggd GUI för konfiguration, och behövde ett enkelt sätt att ansluta till det trådlösa nätverket. Device Provisioning Protocol (DPP) designades för att möta detta behov. Varje headless-enhet har en hårdkodad publik nyckel. Nyckeln är vanligtvis stämplad på utsidan av enheten eller dess förpackning som en Quick Response (QR) kod. Nätverksadministratören kan skanna QR-koden och snabbt ansluta enheten. Även om det inte strikt är en del av WPA3-standarden, kommer DPP att ersätta WPS över tid.